Microsoft Authenticator

- Microsoft Authenticator App Download

- Microsoft Authenticator App For Android

- Microsoft Authenticator Qr Code

- Microsoft Authenticator App Not Working

Open the Microsoft Authenticator app on your phone. Tap the + Work or school account. Use your phone to scan the QR square that is on your computer screen. Notes: iPhone users may have to enable the camera in Settings in order to scan. If you can't use your phone camera, you'll have to manually enter the 9 digit code and the URL. Jun 10, 2021 Set up the Microsoft Authenticator app from the Security info page. Depending on your organization’s settings, you might be able to use an authentication app as one of your security info methods. You aren't required to use the Microsoft Authenticator app, and you can choose a different app during the set up process. Microsoft Authenticator compares favorably with other authentication apps, but the same cannot be said when compared to full-featured password managers, such as LastPass, Dashlane, Keeper,. May 31, 2020 Authenticator app. Download and use an authenticator app to get either an approval notification or a randomly generated approval code for two-step verification or password reset. For step-by-step instructions about how to set up and use the Microsoft Authenticator app, see Set up security info to use an authenticator app. Mobile device text.

Microsoft Authenticator App Download

The National Institute of Standards and Technology (NIST) develops the technical requirements for US federal agencies that are implementing identity solutions. NIST SP 800-63B defines the technical guidelines for the implementation of digital authentication. It does so with a framework of authenticator assurance levels (AALs). AALs characterize the strength of the authentication of a digital identity. The guidance also covers the management of the lifecycle of authenticators, including revocation.

The standard includes AAL requirements for these requirement categories:

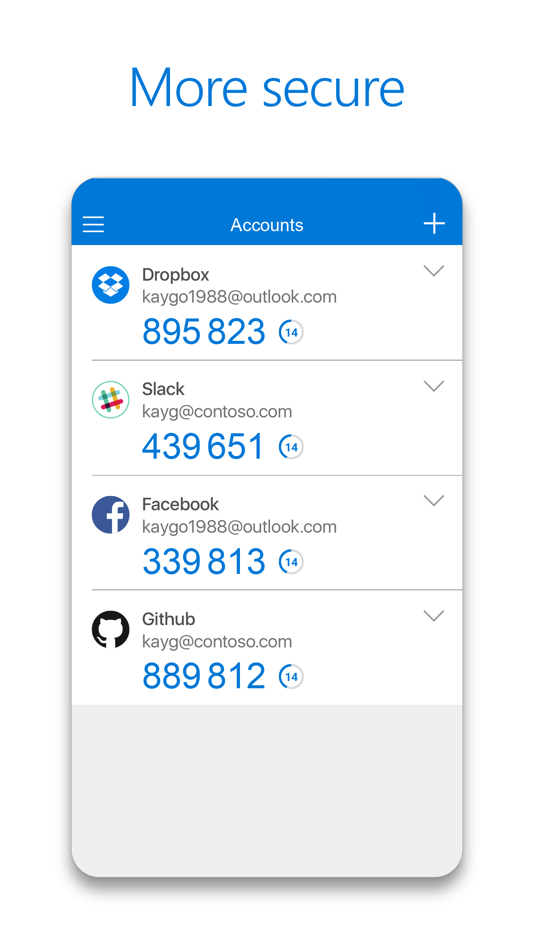

Sep 04, 2020 Microsoft describes the Authenticator as “More secure. Passwords can be forgotten, stolen, or compromised. With Authenticator, your phone provides an extra layer of security on top of your PIN or fingerprint.”. As a naturally curious security professional, I am constantly trying out new security services and decided to test Microsoft’s.

Permitted authenticator types

Federal Information Processing Standards 140 (FIPS 140) verification level (FIPS 140 requirements are satisfied by FIPS 140-2 or newer revisions)

Reauthentication

Security controls

Man-in-the-middle (MitM) resistance

Verifier-impersonation resistance (phishing resistance)

Verifier-compromise resistance

Replay resistance

Authentication intent

Records retention policy

Privacy controls

Apply NIST AALs in your environment

Tip

We recommend that you meet at least AAL2. Meet AAL3 if necessary for business reasons, industry standards, or compliance requirements.

In general, AAL1 isn't recommended because it accepts password-only solutions, and passwords are the most easily compromised form of authentication. For more information, see the following blog post: Your Pa$$word doesn't matter.

While NIST doesn't require verifier impersonation (also known as credential phishing) resistance until AAL3, we highly advise that you address this threat at all levels. You can select authenticators that provide verifier impersonation resistance, such as requiring that devices be joined to Azure Active Directory (Azure AD) or hybrid Azure AD. If you're using Office 365, you can use Office 365 Advanced Threat Protection, and specifically its Anti-phishing policies.

Microsoft Authenticator App For Android

As you evaluate the appropriate NIST AAL for your organization, consider whether your entire organization must meet NIST standards. If there are specific groups of users and resources that can be segregated, you might be able to apply the NIST AAL configurations to only a specific group of users and resources.

Security controls, privacy controls, records retention policy

Azure and Azure Government have earned a provisional authority to operate (P-ATO) at the NIST SP 800-53 High Impact level from the Joint Authorization Board. This level represents the highest bar for FedRAMP accreditation, and it authorizes the use of Azure and Azure Government to process highly sensitive data.

These Azure and Azure Government certifications satisfy the security controls, privacy controls, and records retention policy requirements for AAL1, AAL2, and AAL3.

The FedRAMP audit of Azure and Azure Government included the information security management system that encompasses infrastructure, development, operations, management, and support of in-scope services. When a P-ATO is granted, a cloud service provider still requires an authorization (an ATO) from any government agency it works with. For Azure, a government agency, or organizations working with them, can use the Azure P-ATO in its own security authorization process. The agency or organization can rely on it as the basis for issuing an agency ATO that also meets FedRAMP requirements.

Azure continues to support more services at FedRAMP High Impact levels than any other cloud provider. And while FedRAMP High in the Azure public cloud meets the needs of many US government customers, agencies with more stringent requirements rely on Azure Government. Azure Government provides additional safeguards, such as the heightened screening of personnel. Microsoft lists all Azure public services currently available in Azure Government to the FedRAMP High boundary, as well as services planned for the current year.

In addition, Microsoft is fully committed to protecting and managing customer data with clearly stated records retention policies. As a global company with customers in nearly every country in the world, Microsoft has a robust compliance portfolio to assist you. To view a complete list of our compliance offerings, see Microsoft compliance offering.

Next steps

Achieve NIST AAL3 with Azure AD

В статье покажу, как перенести Microsoft Authenticator на другой телефон. Это необходимо сделать так как после переноса всех сохраненных учетных данных на новый телефон некоторые сайты могут попросить вас подтвердить новый телефон с новыми кодами.

Еще по теме: Двухфакторная аутентификация Google

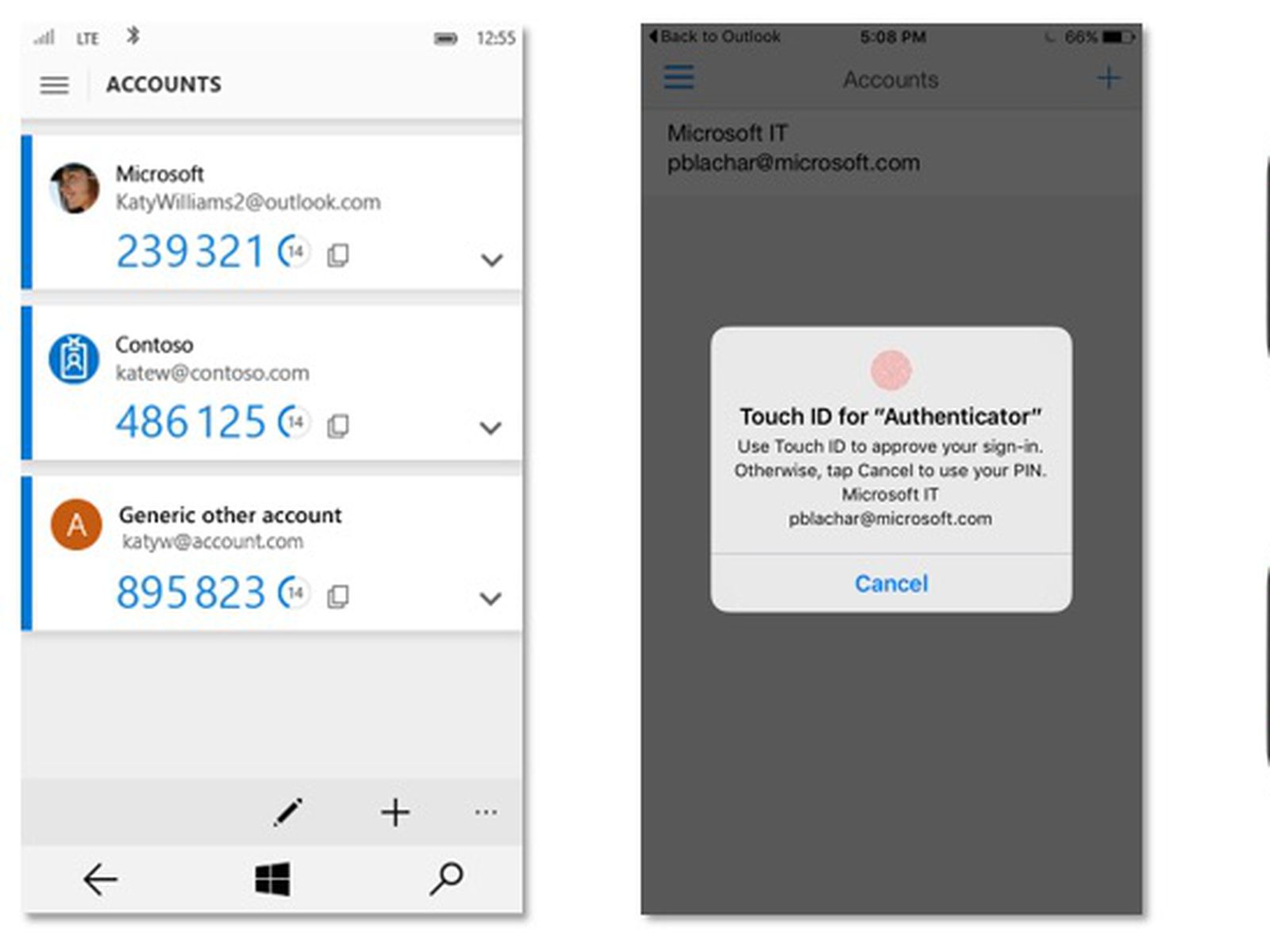

Microsoft Authenticator — это приложение-генератор кода, доступное для Android и iOS. Если вы включаете и используете двухфакторную аутентификацию на разных сайтах, вы можете использовать Microsoft Authenticator для генерации кодов.

Но предположим, что вы потеряли свой телефон, на котором был установлен Microsoft Authenticator, и теперь хотите перенести все данные с этого потерянного или украденного телефона на новый. В этом случае будет полезна данная инструкция. Инструкция не будет полезна в случае, если вы ранее не активировали облачное резервное копирование на потерянном или украденном устройстве.

В статье будет рассмотрен переезд с мобильного Android на iOS. Но вы можете выполнить те же действия, чтобы перейти с iOS на Android.

Как перенести Microsoft Authenticator на новый телефон

Чтобы настроить Microsoft Authenticator на новом телефоне, выполните следующие действия:

- Откройте приложение Microsoft Authenticator на старом мобильном телефоне.

- Нажмите на трехточечный значок и перейдите в Настройки.

- Переключите резервное копирование в облако или резервную копию iCloud.

- Добавьте учетную запись для восстановления.

- Откройте приложение Microsoft Authenticator на новом мобильном телефоне.

- Нажмите на кнопку «Начать восстановление (Begin recovery)».

- Введите учетные данные учетной записи восстановления.

- Повторно подтвердите учетные записи, чтобы начать их использовать.

Подробнее:

Для начала вам необходимо включить резервное копирование в облако в приложении Microsoft Authenticator. Для необходимо открыть приложение Microsoft Authenticator на своем мобильном телефоне, нажать на трехточечный значок и выбрать параметр «Настройки». Теперь нужно переключить опцию резервного копирования в облако.

Microsoft Authenticator Qr Code

Теперь вам нужно добавить учетную запись для восстановления. Вы можете использовать свой личный адрес электронной почты в качестве учетной записи для восстановления.

Как только вы закончите, вам нужно открыть приложение Microsoft Authenticator на новом мобильном телефоне. После открытия нажмите «Начать восстановление (Begin recovery)».

Нажмите на него и добавьте тот же адрес электронной почты, который вы использовали на старом телефоне. Теперь вы сможете найти все сохраненные учетные записи на своем новом телефоне.

Microsoft Authenticator может попросить вас повторно подтвердить некоторые учетные записи после перехода на новый мобильный телефон. Это происходит из соображений безопасности.

При проверке учетных записей вы можете видеть разные коды на новых и старых мобильных телефонах. Надо обязательно использовать коды с вашего нового мобильного телефона.

Не забудьте удалить все учетные записи из приложения Microsoft Authenticator после перехода на новый телефон.

Microsoft Authenticator App Not Working

Еще по теме: Как включить двухэтапную аутентификацию в Firefox